Obs.: Ressaltamos que todo material utilizado nesta postagem é de natureza pública, sendo acessível a todos que tem acesso à internet (os links serão publicados no final da postagem). O paper que serviu de base foi publicado a mais de 5 anos (2019). Os dados específicos sobre ataques incluindo tipo, órgão/empresa atacada, métodos e valores também são públicos. Esta publicação não tem como objetivo atacar, acusar ou manchar de forma negativa a imagem do Governo da Coreia do Norte tendo em vista que o que está sendo publicado nesta postagem já é do conhecimento público. Eventual contestação poderá ser feita após a publicação periódica de cada capítulo ou após a conclusão e havendo pedido expresso para exclusão de qualquer interessado avaliaremos a pertinência do pedido com brevidade e nos manifestaremos em seguida excluindo ou justificando a recusa.

As postagens serão feitas de forma periódica conforme índice abaixo:

Índice

1 – Introdução

2 - Um panorama geral do interesse da Coreia do Norte pela guerra cibernética

3 - Dois ataques cibernéticos contra o mesmo alvo

4 – Estrutura e órgãos cibernéticos da Coreia do Norte

5 - Os Objetivos das Operações Cibernéticas

- Espionagem para Coleta de Informações

- Operações de Ciberterrorismo

- Operações de Guerra Financeira

6 – Conclusão

Apêndice

Filmes e Seriados: Ficção ou Realidade?

d/^.^\b

1 - Introdução

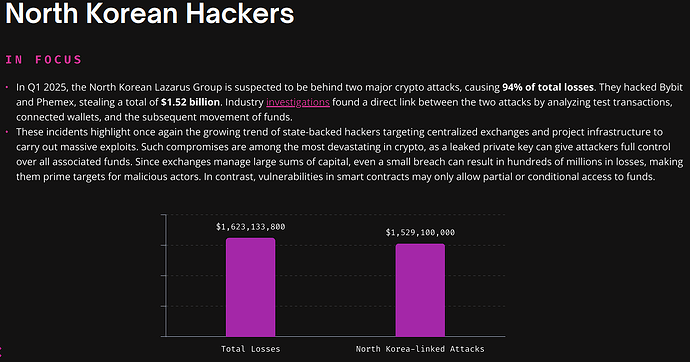

Print parcial da pág. 06 do relatório “Immunefi_Crypto_losses_In_Q1_2025” disponível no site: https://downloads.ctfassets.net/t3wqy70tc3bv/kicQd50NcNkEQyA1QmpOB/b365451e130c1b1c0cbe55c191a22d41/Immunefi_Crypto_Losses_In_Q1_2025.pdf

No print da página 06 do relatório publicado pela Immunefi relatando ataques apurados no primeiro trimestre de 2025 aparece o título “Hackers Norte Coreanos”. Neste tópico os dois grandes ataques registrados no 1º trimestre de 2025 são creditados a hackers Norte Coreanos. Do total de USD 1.623 bilhão a soma de 2 ataques totaliza USD 1.529 bilhão representando quase 95% em termos de valor.

Partindo deste relatório resolvemos olhar com um pouco mais de atenção esse cenário de ataques cibernéticos.

Começando pela definição mais comum a palavra ciberataque é usada quando um ou mais indivíduos atacam computadores com objetivos maliciosos visando roubar dados, impedir o funcionamento, causar danos, expor dados ou fragilidades etc. O acesso é feito ilegalmente e pode afetar desde um computador isolado até uma rede inteira. Existem intenções diferentes indo da motivação financeira, vingança, espionagem industrial até na guerra cibernética, aquela onde as armas utilizadas são: computadores, internet e os programas.

O estereótipo comum de nerd no universo da computação que geralmente é retratado em livros, artigos, seriados e filmes mostra um jovem enfurnado num quarto bagunçado. Ele é viciado em games, geralmente tem problemas de relacionamento e algum conhecimento de programação, ou onde estão os programinhas que precisa usar para praticar seus ataques. Lembrando que retratamos o estereótipo da ficção, não trouxemos uma definição técnica de nerd.

Para quem quer um conceito mais estruturado deixamos aqui uma transcrição do que diz a Wikipédia que retrata nerd como um conceito sociológico geralmente atrelado à adolescência e juventude que nasceu culturalmente dentro do sistema escolar Americano: “Em termos gerais, o nerd é uma pessoa vista como excessivamente estudiosa, obsessiva por assuntos que a maioria das pessoas não se interessa, e com falta de habilidades sociais fora do meio nerd. Tal pessoa pode gastar quantidades excessivas de tempo em atividades impopulares, pouco conhecidas ou não, que geralmente são altamente técnicas, complexas, abstratas ou relacionadas a livros filmes e séries de ficção ou fantasia, com exclusão de atividades mais comuns. Além disso, muitos chamados nerds são descritos como sendo tímidos e excêntricos, bem como ter muitas dificuldades em praticar, ou mesmo acompanhar esportes ”.

A escala industrial entra por nossa conta e tem como objetivo relacionar ataques realizados em larga escala, com uso de métodos automatizados desenvolvidos por equipes focadas nessa tarefa. Os ataques são executados de forma coordenada, com objetivos específicos.

Num certo sentido o nerd solitário era uma espécie de artesão, criando ou obtendo os programas necessários para executar seus ataques em pequena escala. O ataque em escala industrial é uma espécie de evolução do processo artesanal. A “industrialização” envolve a escolha e treinamento dos “membros” incluindo apoio financeiro para custear o aperfeiçoar o conhecimento dos escolhidos. Esses membros treinados atuam praticamente como soldados numa guerra virtual agindo contra objetivos selecionados por mandatários de escalões superiores e a partir de instalações e equipamentos do mandatário.

Esta postagem tem como base o paper “The All-Purpose Sword: North Korea’s Cyber Operations and Strategies” (em tradução livre: A Espada Multiuso: Operações e Estratégias Cibernéticas da Coreia do Norte), publicado em 2019 que foi escrito por três Sul Coreanos, um tenente da força aérea (Ji Young, Kong) e dois professores universitários (Jong In, Lim e Kyoung Gon, Kim). Contando a introdução e a conclusão o paper tem 5 capítulos. Os capítulos centrais são os capítulos 2. ORGANIZATIONS OF CYBER OPERATIONS IN NORTH KOREA; 3. CYBER OPERATIONS ATTRIBUTED TO NORTH KOREA; e 4. STRATEGIES (em tradução livre: 2. Estrutura Organizacional das Operações Cibernéticas Norte Coreanas; 3. Operações Cibernéticas Atribuídas aos Norte Coreanos; e 4. Estratégias).

Ao longo do texto acrescentaremos outros aspectos que julgarmos pertinente incluindo alguns eventuais acontecimentos posteriores a 2019, ano em que o paper foi publicado. Os links para o texto original do paper (em inglês) e para as demais fontes consultadas estarão no final da postagem.

Sempre que a palavra hacker aparecer nesta postagem será no sentido negativo. Sabemos que existem hackers do bem e a turma do mal, mas nesta postagem vamos generalizar e fazer de conta que hackers sempre são mal-intencionados. O relatório da Immunefi chama os ciberatacantes Norte Coreanos de hackers, generalizando todos como participantes da turma do mal.

Link para o paper (em inglês):

Link para o relatório Immunefi citado acima:

Continua …